Hello All

Seorang hacker dengan sedikit lebih dari satu menit dapat melewati prosedur otentikasi pada beberapa sistem Linux hanya dengan menekan tombol Enter untuk sekitar 70 detik.

Hasil? Tindakan itu memberikan hacker shell dengan hak akses root, yang memungkinkan mereka untuk mendapatkan lengkap remote control lebih dienkripsi mesin Linux.

Masalah keamanan bergantung karena kerentanan (CVE-2016-4484) dalam pelaksanaan utilitas cryptsetup digunakan untuk mengenkripsi hard drive melalui Linux Bersatu Pengaturan Key (LUKS), yang merupakan implementasi standar enkripsi disk pada operasi berbasis Linux sistem.

Hasil? Tindakan itu memberikan hacker shell dengan hak akses root, yang memungkinkan mereka untuk mendapatkan lengkap remote control lebih dienkripsi mesin Linux.

Masalah keamanan bergantung karena kerentanan (CVE-2016-4484) dalam pelaksanaan utilitas cryptsetup digunakan untuk mengenkripsi hard drive melalui Linux Bersatu Pengaturan Key (LUKS), yang merupakan implementasi standar enkripsi disk pada operasi berbasis Linux sistem.

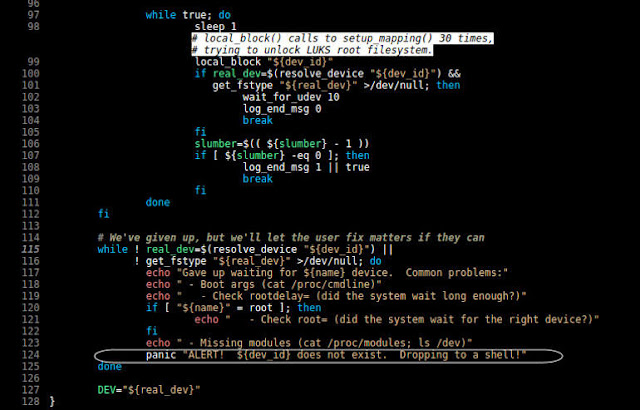

cacat sebenarnya di jalan utilitas cryptsetup menangani kegagalan password untuk proses dekripsi ketika sistem boot up, yang memungkinkan pengguna coba password beberapa kali.

Apa yang lebih buruk? Bahkan jika pengguna telah mencoba semua 93 upaya password, pengguna turun ke shell (Busybox di Ubuntu) yang memiliki hak akses root.

Dengan kata lain, jika Kalian memasukkan password kosong 93 kali - atau hanya tahan 'Enter' untuk sekitar 70 detik - Anda akan mendapatkan akses ke initramfs root (awal file system RAM) shell.

Apa yang lebih buruk? Bahkan jika pengguna telah mencoba semua 93 upaya password, pengguna turun ke shell (Busybox di Ubuntu) yang memiliki hak akses root.

Dengan kata lain, jika Kalian memasukkan password kosong 93 kali - atau hanya tahan 'Enter' untuk sekitar 70 detik - Anda akan mendapatkan akses ke initramfs root (awal file system RAM) shell.

Setelah memperoleh shell root pada target mesin Linux, Kalian dapat menyalin, memodifikasi, atau menghancurkan hard disk, atau menggunakan jaringan untuk exfiltrate data.

Kerentanan juga dapat di Exploited Remotely

Bug, ditemukan oleh peneliti keamanan Spanyol Hector Marco dan Ismael Ripoll, mempengaruhi hampir semua distro Linux, termasuk Debian, Ubuntu, Fedora, Red Hat Enterprise Linux (RHEL), dan SUSE Linux Enterprise Server (SLES), yang berpotensi menempatkan jutaan pengguna beresiko.

Inilah yang para peneliti menjelaskan tentang kerentanan dalam penasehat keamanan mereka, yang dipresentasikan pada konferensi DeepSec tahun ini di Wina, Austria:

"Kerentanan ini memungkinkan untuk mendapatkan akar initramfs shell pada sistem yang terkena. Kerentanan sangat handal karena tidak tergantung pada sistem tertentu atau konfigurasi. Penyerang dapat menyalin, mengubah atau menghancurkan hard disk serta menyiapkan jaringan untuk exfiltrate Data . kerentanan ini sangat serius dalam lingkungan seperti perpustakaan, ATM, mesin bandara, laboratorium, dll, di mana proses boot seluruh dilindungi (password pada BIOS dan GRUB) dan kami hanya memiliki keyboard atau / dan mouse. "

Namun, Kalian mungkin berpikir bahwa mengeksploitasi cacat ini hanya mungkin bila Kalian memiliki akses fisik ke sistem target. Benar, tetapi mengeksploitasi cacat jarak jauh juga mungkin.

Jika Kalian menggunakan layanan berbasis cloud yang menggunakan Linux, Kalian dari jarak jauh dapat memanfaatkan celah ini tanpa 'akses fisik.

Jika Kalian menggunakan layanan berbasis cloud yang menggunakan Linux, Kalian dari jarak jauh dapat memanfaatkan celah ini tanpa 'akses fisik.

Berikut Bagaimana Buruk Kerentanan tersebut

Namun, penting untuk dicatat bahwa kerentanan ini tidak memberikan akses penyerang untuk isi dari drive terenkripsi, meskipun, menurut para peneliti, shell ini memungkinkan penyerang melakukan serangkaian tindakan, seperti yang dijelaskan oleh Marco:

Ketinggian hak istimewa: Sejak partisi boot biasanya tidak dienkripsi:

Ketinggian hak istimewa: Sejak partisi boot biasanya tidak dienkripsi:

- Hal ini dapat digunakan untuk menyimpan file executable dengan setuid bit diaktifkan. Ini nantinya bisa digunakan oleh pengguna lokal untuk meningkatkan / nya hak-nya.

- Jika boot tidak dijamin, maka akan memungkinkan bagi penyerang untuk menggantikan kernel dan citra initrd.

Penolakan layanan (DoS): Penyerang memiliki kemampuan untuk menghapus informasi pada semua disk.

Kelemahan keamanan ini telah dikonfirmasi untuk mempengaruhi Debian, Ubuntu, dan Fedora, bersama dengan banyak distribusi Linux lainnya. pengguna Arch Linux, serta pengguna Solus, tidak terpengaruh oleh masalah ini.

Berikut ini Cara Memperbaiki Masalah Keamanan:

Untungnya, kerentanan ini sangat mudah untuk memperbaiki.Pertama-tama, tekan tombol Enter untuk sekitar 70 detik di LUKS prompt password sampai shell muncul, hanya untuk melihat apakah sistem Kalian rentan.

Jika rentan, Anda akan perlu memeriksa dengan dukungan vendor distribusi Linux Kalian untuk mengetahui apakah atau tidak patch tersedia.

Jika patch tidak tersedia, masalah bisa diperbaiki dengan memodifikasi file cryptroot untuk menghentikan urutan boot ketika jumlah upaya sandi telah habis. Untuk ini, Anda dapat menambahkan perintah berikut untuk konfigurasi boot Anda:

sed -i 's/GRUB_CMDLINE_LINUX_DEFAULT="/GRUB_CMDLINE_LINUX_DEFAULT="panic=5 /' /etc/default/grub grub-install

Sejak patch sudah tersedia, jadi pastikan bahwa Anda selalu menggunakan versi paket terbaru dan up to sistem operasi saat ini.

[ Semoga Bermanfaat ]

[ Don't Forget For Share ]

[ Don't Forget For Like & Subscribe ]

[ ]

Posting Komentar